-

BYOD in Unternehmen

Welche Risiken durch BYOD in Unternehmen entstehen und wie mit diesen umgegangen werden kann “Bring your own device“ (BYOD) bezeichnet die Nutzung privater mobiler Geräte, wie z.B. Tablet-PCs, Notebooks oder Smartphones, innerhalb von Unternehmensnetzwerken. Auf diesen mobilen Geräten wird auf vom Arbeitgeber bereitgestellte Ressourcen wie E-Mail, Kontakte, Kalender, Datenbanken sowie persönliche Einstellungen und Daten zugegriffen. Die Nutzung privater IT-Geräte in…

-

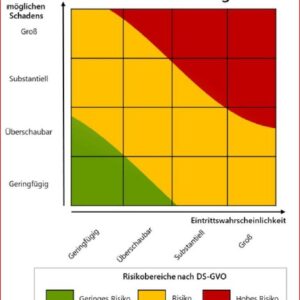

Die „Datenpanne“ und was ist zu tun…?

Nach Informationen der Landesdatenschutzbehörden nahm die Zahl der gemeldeten Datenschutzverstöße in der Zeit ab 25.05.2018 enorm zu – aber nur ein Teil dieser gemeldeten Verstöße sind auch tatsächlich Datenschutzverstöße im Sinne der DSGVO.Nach Auskunft der Landesbeauftragten für den Datenschutz Niedersachsen wurden 2017 insgesamt 20 Datenschutzverstöße gemeldet. In der Zeit vom 25.05.2018 bis 07.08.2018 stieg diese Zahl gewaltig an. Es gingen…

-

Cloud Computing, seine Betriebsformen und Servicemodelle – eine Einführung

Der Hintergrund der Bezeichnung Cloud Computing liegt in der schematischen Darstellung des Internets in Form von Zeichnungen. Dafür wird eine Ansammlung stilisierter vernetzter Computer verwendet, um die eine Wolke gezeichnet wird, die das Internet darstellt. Im Zusammenhang mit Cloud Computing symbolisiert die Wolke die Unbekanntheit des physischen und geographischen Speicherortes für den Benutzer1. Zum Cloud Computing existiert eine Vielzahl von…

-

EBA-Leitlinien “ICT and security risk management” vs. EBA GL 2017/17

Die EBA-Leitlinien zu den „Sicherheitsmaßnahmen bezüglich der operationellen und sicherheitsrelevanten Risiken von Zahlungsdiensten gemäß der Richtlinie (EU) 2015/2366 (PSD2)“ werden in die „Guidelines on ICT and security risk management“ integriert (ICT = information and communication technology; zu deutsch: IKT). Ziel der Leitlinien ist es, dass Finanzinstitute sich mit den immer relevanter werdenden IKT-Risiken inklusive der Sicherheitsrisiken auseinandersetzen und diese ordnungsgemäß…

-

ISO/IEC 27019 und der IT-Sicherheitskatalog der Bundesnetzagentur – ein Weg zur Zertifizierung

von Dr. Klaus-Dieter Krause Ein wesentlicher Erfolgsfaktor für die Funktionsfähigkeit unserer modernen Gesellschaft ist die Energieversorgung. Diese umfasst die Versorgung der Gesellschaft mit Strom, Gas, Wasser und Heizverfahren aus unterschiedlichsten Quellen. Als Quellen können Windkraftanlagen, Kohlekraftwerke, Kernkraftwerke, Wasserkraftwerke, Wärmekopplungsanlagen, Gezeitenanlagen, Biogasanlagen, Solaranlagen, Gaskraftwerke und weitere Anlagen der Energiegewinnung genannt werden. Waren es bis Ende der 1990er-Jahre im Wesentlichen Kohle-, Wasser-…

-

Neufassung des IDW PS 951

Das IDW hat am 4. November 2013 eine neue Fassung des PS 951 „Die Prüfung des internen Kontrollsystems bei Dienstleistungsunternehmen“ verabschiedet. Mit der Neuauflage werden u.a. die Anforderungen des ISAE 3402 umgesetzt und weitere Konkretisierungen vorgenommen. Die wesentlichen Änderungen sind: Der neue Standard ist anwendbar für Prüfungen mit Berichterstattungszeitpunkten bzw. -zeiträumen, die am oder nach dem 15. Dezember 2013 beginnen.…

-

Öffentliches WLAN, Störerhaftung und Vorratsdatenspeicherung

Immer mehr Unternehmen wollen auch ihren Gästen den Zugang zum Internet ermöglichen. Häufig wird dabei auf ein öffentliches WLAN Netzwerk oder Gastzugänge zurückgegriffen. Generell besteht ein Interessenkonflikt in Bezug auf die öffentliche Nutzung von WLAN. Einerseits gibt es ein großes öffentliches Interesse an verbreitetem Internetzugang, das sich auch in der im Grundgesetz verankerten Meinungs- und Informationsfreiheit gemäß Art. 5 GG…

-

Cloud Computing – Herausforderungen für Anbieter und Vertriebe von Cloud-Lösungen

Cloud Computing ist ein wachsendes Geschäftsfeld, welches die klassischen Strukturen und bestehenden Geschäftsmodelle in der IT nachhaltig verändern wird. Herausforderungen stellen insbesondere die Themen Finanzplanung (für Anbieter) und Governance (für Endkunden) dar.

-

Prüfungsstandard für Outsourcing – Service Organization Control Report

Service Organization Control (SOC) Berichte, auch bekannt als SOC 1, SOC 2, und SOC 3 Berichte, sind übergreifende Rahmenwerke (frameworks), die das amerikanische Institut für Wirtschaftsprüfer (AICPA) de facto als Standard zur Verfügung stellt, um Dienstleister bzw. Serviceorganisationen nach festgesetzten Regeln zu prüfen/zu auditieren. Zielsetzung ist es, eine transparente, unabhängige und vor allem vergleichbare Prüf-/Auditberichte zu ermöglichen. Es ist sicherlich…

-

Governance-System der Versicherungsunternehmen gemäß Solvency II

Elemente eines Governance-Systems Die Anforderungen an ein Governance-System in Versicherungsunternehmen sind ein wesentlicher Bestandteil von Solvency II. Konkretisiert werden diese Anforderungen in den Artikeln 41 bis 50 der EU-Richtlinie 2009/138/EG vom 25.11.2009, welche auch in die nationale Gesetzgebung einfließen werden. Angelehnt an die Richtlinie sollte ein wirksames Governance-System folgende Elemente umfassen: Beurteilung und Weiterentwicklung des Governance-Systems im eigenen Unternehmen Die…