Alter Wein in neuen Schläuchen? Das WpIG als Regulierungsrahmen für Wertpapierinstitute

von Rodica Blei und Claus Huth

Die Bundesregierung hat am 16.12.2020 den Entwurf eines Gesetzes zur Umsetzung der Richtlinie (EU) 2019/2034 über die Beaufsichtigung von Wertpapierinstituten (WpIG) beschlossen. Das Gesetz ist zwischenzeitlich vom Bundestag verabschiedet worden und am 26.06.2021 in Kraft getreten.

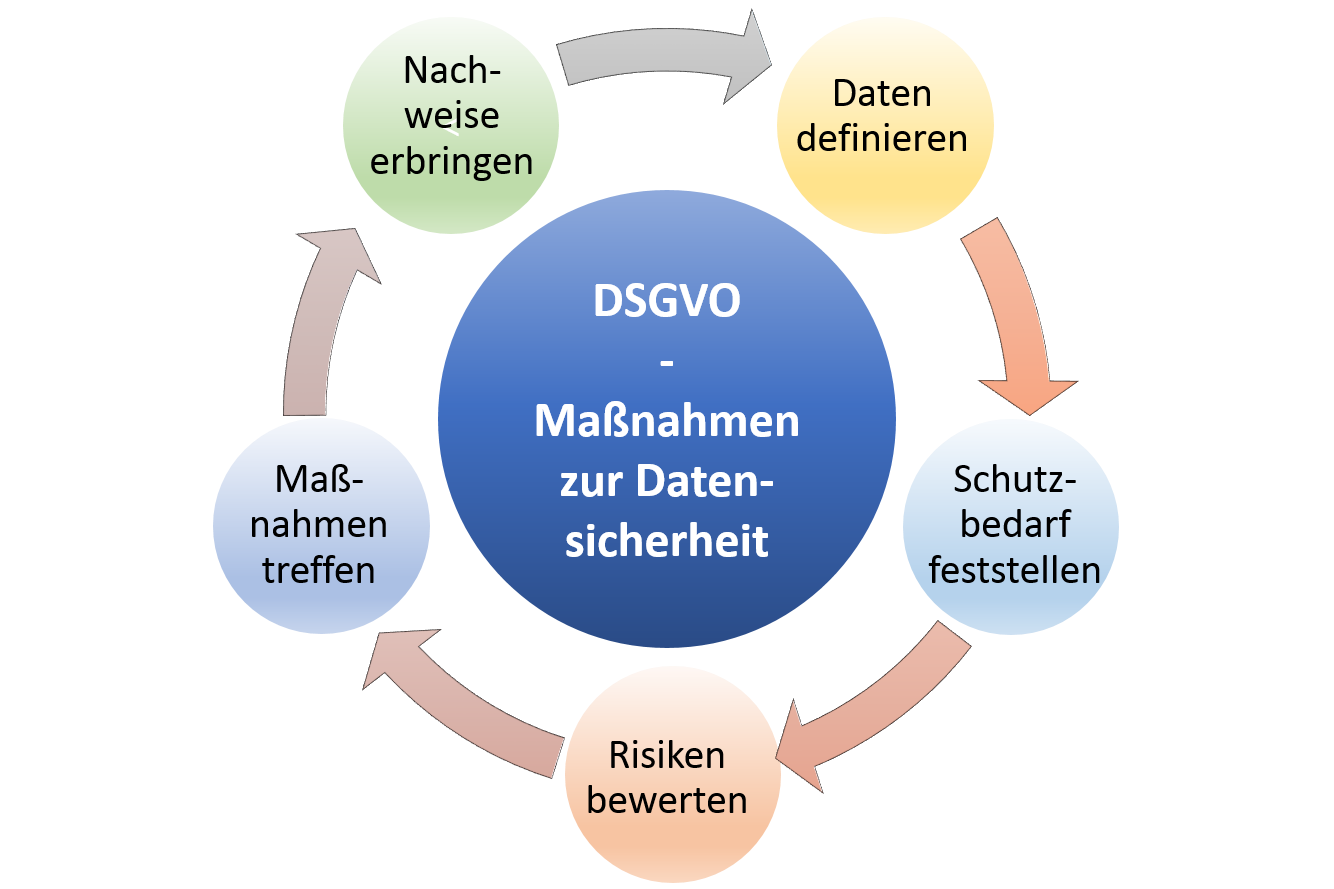

Die am 27. April 2016 veröffentlichte und seit dem 25. Mai 2018 geltende EU-Datenschutzgrundverordnung (

Die am 27. April 2016 veröffentlichte und seit dem 25. Mai 2018 geltende EU-Datenschutzgrundverordnung ( Die neue

Die neue