ISO/IEC 27019 und der IT-Sicherheitskatalog der Bundesnetzagentur – ein Weg zur Zertifizierung

von Dr. Klaus-Dieter Krause

Ein wesentlicher Erfolgsfaktor für die Funktionsfähigkeit unserer modernen Gesellschaft ist die Energieversorgung. Diese umfasst die Versorgung der Gesellschaft mit Strom, Gas, Wasser und Heizverfahren aus unterschiedlichsten Quellen. Als Quellen können Windkraftanlagen, Kohlekraftwerke, Kernkraftwerke, Wasserkraftwerke, Wärmekopplungsanlagen, Gezeitenanlagen, Biogasanlagen, Solaranlagen, Gaskraftwerke und weitere Anlagen der Energiegewinnung genannt werden.

Waren es bis Ende der 1990er-Jahre im Wesentlichen Kohle-, Wasser- und Kernkraftwerke, so sind es heute immer mehr Windkraft-, Biogas-, Solar- und Wasserkraftwerke, Tendenz stark steigend. Darüber hinaus hat die Liberalisierung des Energiemarktes dazu beigetragen, dass die Anzahl der Marktteilnehmer in Bezug auf die Erzeugung und den Handel sowie den Vertrieb der Energie stark gewachsen ist. Betrug der Anteil der erneuerbaren Energie (Wasser, Wind, Biogas, Batterie, Sonne …) 2014 rund 28%, so wird sich dieser 2050 voraussichtlich bundesweit insgesamt 80% oder mehr belaufen, wie einer von der IRR-Innovationsregion Rheinisches Revier GmbH (Jühlich) beauftragten Studie zu entnehmen war. Nicht zu vergessen ist in diesem Zusammenhang die immer noch bestehende Absicht der heutigen Bundesregierung, bis Ende 2022 den Ausstieg aus der Kernenergie als Energielieferant geschafft zu haben.

Anhand der Energieversorgungseinrichtungen für Strom (Netzbetreiber) lässt sich der Sachverhalt der ansteigenden Energieversorger gut verdeutlichen. Waren es früher vier bis sechs große regionale und überregionale Netzbetreiber, Netzverteiler und Energieversorger, so sind es heute bundesweit wesentlich mehr kleinere und mittelständische Netzbetreiber (z.B. Stadtwerke), welche die Auflagen der Bundesnetzagentur (BNetzA) erfüllen müssen.

Die Bundesregierung hat auf die Abhängigkeit der Gesellschaft von den Energieversorgungseinrichtungen unter anderem mit dem seit Juli 2015 geltenden IT-Sicherheitsgesetz reagiert. Neben diesem Gesetz und der Definition „Kritischer Infrastrukturen” ist von den Netzverteilern und Netzbetreibern auch das Energiewirtschaftsgesetz (vgl. § 11 Abs. 1a EnWG) zu berücksichtigen. So schreibt das Energiewirtschaftsgesetz (EnWG) für Netzbetreiber einen angemessenen Schutz gegen Bedrohungen für Telekommunikations- und elektronische Datenverarbeitungssysteme vor, der für einen sicheren Netzbetrieb einzuhalten ist. Die Schutzziele der Informationssicherheit werden hierin wie folgt definiert:

– die Sicherstellung der Verfügbarkeit der zu schützenden Systeme und Daten (diese sind auf Verlangen einer berechtigten Einheit zugänglich und nutzbar),

– die Sicherstellung der Integrität der verarbeiteten Informationen und Systeme (zum einen die Richtigkeit und Vollständigkeit der verarbeiteten Daten und zum anderen die korrekte Funktionsweise der eingesetzten Systeme) und

– die Sicherstellung der Vertraulichkeit der mit den betrachteten Systemen verarbeiteten Informationen (darunter wird der Schutz der Systeme und Daten vor unberechtigtem Zugriff durch Personen und/oder Prozesse verstanden).

IT-Sicherheitskatalog der Bundesnetzagentur

Damit Aufsichts- und Regulierungsbehörden die durch einen Netzbetreiber implementierten Sicherheitsmechanismen in Bezug auf einen angemessen Schutz gegen Bedrohungen für Telekommunikations- und elektronische Datenverarbeitungssysteme beurteilen können, nutzen diese entsprechende internationale Standards bzw. selbst aufgestellte Maßgaben wie z.B. den IT-Sicherheitskatalog der BNetzA, welcher eine Zertifizierung, basierend auf dem Standard ISO/IEC 27001, zum Gegenstand hat sowie weitere Maßgaben beschreibt. Durch den IT-Sicherheitskatalog konkretisiert die BNetzA die Ausführungen des § 11 Abs. 1a EnWG:

„Der Betrieb eines sicheren Energieversorgungsnetzes umfasst insbesondere auch einen angemessenen Schutz gegen Bedrohungen für Telekommunikations- und elektronische Datenverarbeitungssysteme, die für einen sicheren Netzbetrieb notwendig sind. Die Regulierungsbehörde erstellt hierzu im Benehmen mit dem Bundesamt für Sicherheit in der Informationstechnik einen Katalog von Sicherheitsanforderungen und veröffentlicht diesen. Der Katalog der Sicherheitsanforderungen enthält auch Regelungen zur regelmäßigen Überprüfung der Erfüllung der Sicherheitsanforderungen. Ein angemessener Schutz des Betriebs eines Energieversorgungsnetzes liegt vor, wenn dieser Katalog der Sicherheitsanforderungen eingehalten und dies vom Betreiber dokumentiert worden ist. Die Einhaltung kann von der Regulierungsbehörde überprüft werden. Zu diesem Zwecke kann die Regulierungsbehörde nähere Bestimmungen zu Format, Inhalt und Gestaltung der Dokumentation nach Satz 4 treffen.“

Im Rahmen der Konkretisierung der Ausführungen zum § 11 Abs. 1a EnWG hebt die BNetzA auch hervor, dass der Netzbetreiber für die Erfüllung der Schutzziele die alleinige Verantwortung trägt und hat das in folgendem Wortlaut festgehalten:

„Die Verantwortung für die Erfüllung der Schutzziele trägt der Netzbetreiber, auch wenn er sich hierzu Dritter bedient. Er stellt die Erarbeitung, Kommunikation, Durchführung und Dokumentation der zur Umsetzung der Schutzziele getroffenen Maßnahmen innerhalb der Organisation sicher.“

Der „Fahrplan“ der Bundesnetzagentur

Ferner lässt sich aus dem IT-Sicherheitskatalog der BNetzA für Netzbetreiber ein „Fahrplan“ ableiten, der unter anderem vorsieht, verbindlich einen Ansprechpartner „IT-Sicherheit“ (vgl. Abschnitt F II Abs. 2 IT-Sicherheitskatalog) zu benennen.

Der Ansprechpartner „IT-Sicherheit“ eines Netzbetreibers und dessen Kontaktdaten sind der Bundesnetzagentur bis zum 30.11.2015 mitzuteilen. Dieser hat die Aufgabe, der BNetzA auf Anfrage unverzüglich Auskunft zu geben, u.a. in Bezug auf die nachfolgenden Punkte:

– Umsetzungsstand der Anforderungen betr. IT-Sicherheitskatalog

– aufgetretene Sicherheitsvorfälle inkl. Art und Umfang der hierdurch hervorgerufenen Auswirkungen

– Ursachen für auftretende Sicherheitsvorfälle sowie Maßnahmen zur Behebung und Vermeidung

– Sicherstellung der Anbindung an Kommunikationsinfrastrukturen für Lageberichte und Warnmeldungen sowie der Bewältigung großflächiger IKT-Krisen.

Gemäß IT-Sicherheitskatalog BNetzA, vgl. Abschnitt F II Abs. 1, hat der Netzbetreiber der BNetzA bis zum 31.01.2018 den Abschluss des Zertifizierungsverfahrens auf Grundlage der ISO/IEC 27001 Standard „Informationssicherheitsmanagementsysteme – Anforderungen“ (i.V.m. ISO/IEC 27019 Standard „Leitlinien zum Informationssicherheitsmanagement auf Basis ISO/IEC 27002 für die Telekommunikation für die Energiewirtschaft“, welcher auf dem ISO/IEC 27002 Standard „Leitfaden zum Informationssicherheitsmanagement“ basiert) über die DAkkS und durch Vorlage einer Kopie des Zertifikates mitzuteilen.

Grob gestaffelt sieht der „Fahrplan“ der BNetzA folgende Sachverhalte vor:

1) Benennung eines Verantwortlichen für die IT-Sicherheit innerhalb der Organisation des Netzbetreibers und Meldung dieser Person mit Kontaktdaten an die Regulierungsbehörde bis zum 30.11.2015

2) Aufbau eines maßgabenkonformen Informationssicherheitsmanagementsystems (ISMS) mit eigenen Ressourcen

3) Prüfung des maßgabenkonformen ISMS durch akkreditierte Prüfer, abgeschlossen bis zum 31.01.2018 mit Meldung der Zertifizierung an die BNetzA.

Maßgebend für ein Informationssicherheitsmanagementsystem

Als maßgebend für ein ISMS bei einem Netzbetreiber sind in diesem Zusammenhang unter anderem

- das Gesetz über die Elektrizitäts- und Gasversorgung (insb. §§ 11 Abs. 1a, 21d, 21e, 21i EnWG) sowie entsprechende Rechtsverordnungen

- der IT-Sicherheitskatalog der BNetzA gemäß § 11 Abs. 1a EnWG

- die ISO/IEC Standards 27019 i.V.m. ISO/IEC 27002 und ISO/IEC 27001 für ein angemessenes ISMS

- BSI-CC-PP-0073 „Schutzprofil für ein Smart Meter Gateway“ des BSI

- BSI-CC-PP-0077 „Schutzprofil für das Sicherheitsmodul eines Smart Meter Gateways“ des BSI

- BSI TR-03109 „Technische Vorgaben für intelligente Messsysteme und deren sicherer Betrieb“ des BSI

- BSI Grundschutzhandbücher 100-1 bis 100-4

- Whitepaper des BDEW „Anforderungen an sichere Steuerungs- und Telekommunikationssysteme“

- ISO/IEC 31000 Standard „Risikomanagement – Allgemeine Anleitung zu den Grundsätzen und zur Implementierung eines Risikomanagements“

- hauseigene Vorschriften

zu berücksichtigen.

Um den „Fahrplan“ der BNetzA einhalten zu können, sollten sich die Unternehmen mit den unterschiedlichen Standards und deren Anforderungen zeitnah auseinandersetzen, entsprechende Verantwortung definieren und Organisationsstrukturen und Prozesse schaffen, welche den gestellten Anforderungen gerecht werden. Hierbei können folgende Schritte hilfreich sein:

- ermitteln, was die Regulierungsbehörde tatsächlich in Bezug auf Ihre Energieversorgungseinrichtung benötigt (vgl. Maßnahmenkataloge der zertifizierungsrelevanten Sachverhalte)

- Definition/Entscheidung der Vorgehensweise (eigene Maßnahmen, unterstützende Maßnahmen, Zertifizierung) in Bezug auf die Erfüllung der Anforderungskriterien bzw. Zertifizierungssachverhalte

- Prüfung der bereits umgesetzten und etablierten Verantwortlichkeiten, Maßnahmen, Organisationsstrukturen und Prozesse in Bezug auf die Erfüllung der Anforderungskriterien bzw. Zertifizierungssachverhalte

- ggf. Modifikation der vorliegenden Verantwortlichkeiten, implementierten Maßnahmen, Organisationsstrukturen und Prozesse sowie Dokumentationsanforderungen zur Erfüllung der Anforderungskriterien bzw. Zertifizierungssachverhalte

- Pre-Audit durch ein unabhängiges Unternehmen mit einer Stellungnahme zu möglichen Schwachstellen

- ggf. Nutzung von Unterstützungsmöglichkeiten zur Vorbereitung einer Zertifizierung

Möglichst ganzheitlicher Ansatz – (IT-) Sicherheit beeinflusst nicht nur die IT-Abteilung oder das IT-Management

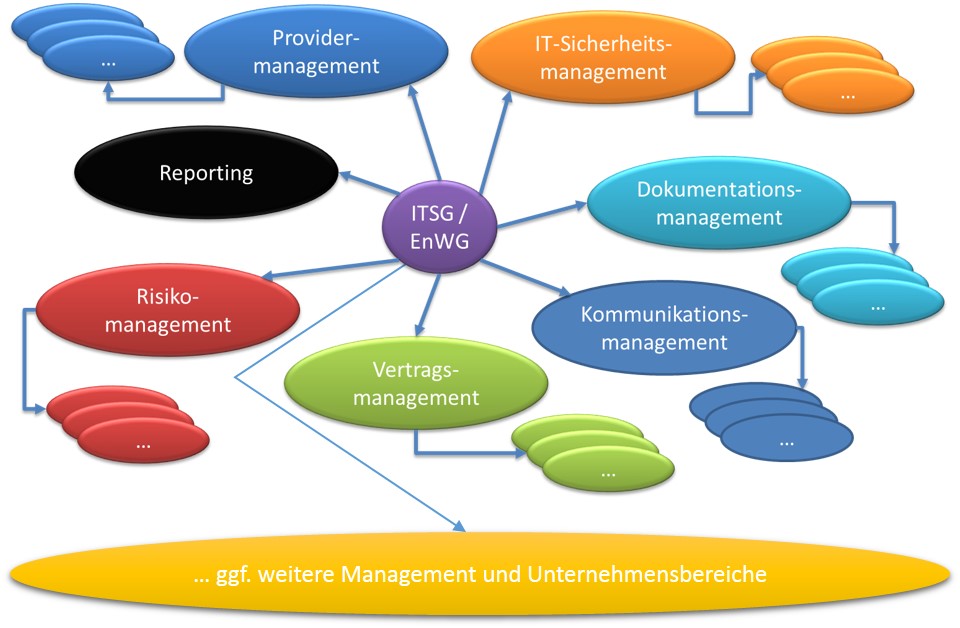

Sowohl bei der Einführung als auch bei der Modifikation eines ISMS empfiehlt es sich unter anderem, die jeweils individuelle Ausprägung der nachfolgend aufgeführten Bereiche eines Netzbetreibers zu berücksichtigen.

Im Rahmen der Betrachtung eines entsprechenden Ansatzes sollte ein ganzheitlicher Ansatz gewählt und alle für dieses Thema relevanten Ansprechpartner eines Unternehmens von Anfang an mit einbezogen werden, um die größtmögliche Thementransparenz im Unternehmen zu schaffen, interdisziplinäres Know-how im Sinn der Aufgabenstellung zu nutzen und zu vermeiden, dass ein entsprechendes Projekt durch bereichsspezifische Sachverhalte (z.B. die Notwendigkeit der Neu- oder Nachverhandlung von Verträgen mit Dritten) ins Stocken gerät oder bereits durchgeführte Arbeiten erneut verrichtet werden müssen.

Die vorstehende Abbildung gibt einen entsprechenden Ansatz wieder und erhebt nicht den Anspruch auf Vollständigkeit.

Bewährter Projektansatz

Sollte ein Projekt für die Umsetzung der Anforderungen der Aufsichts- und Regulierungsbehörden aufgesetzt werden, so hat sich in der Vergangenheit bei ähnlich gelagerten Projekten der nachfolgend skizzierte Ansatz bewährt:

- Akzeptanz in der gesamten betroffenen Organisation ist erfolgskritisch. Daher sollte das Projekt offiziell durch die Geschäftsführung/den Vorstand des betroffenen Netzbetreibers gut sichtbar unterstützt werden. Ohne eine Zustimmung und Freigabe eines ISMS durch eine Geschäftsführung/einen Vorstand ist eine Zertifizierung nach ISO/IEC 27001 nicht möglich.

- Scope (welche Organisation, welche Systeme) und einzubeziehende Dienstleister (auch interne) frühzeitig definieren und den Geltungsbereich festlegen: Das spart Zeit und Geld und schont Ressourcen.

- Die punktuelle Einbeziehung des Prüfers (soweit bekannt) bereits im Projektverlauf hilft, dessen Sicht einzubringen, und bereitet ihn auf das Projekt vor. Anstelle der Einbeziehung des Prüfers könnte auch auf andere fachlich spezialisierte Prüfer in diesen Themenbereichen zurückgegriffen werden, um einen sogenannten Pre-Audit durchzuführen. Das kann im besten Fall die Prüfungszeit verkürzen und dazu beitragen, im Vorfeld Missverständnisse zu beheben, die zu einer möglichen Versagung der Zertifizierung führen könnten.

- Implementierung von Kontrollaktivitäten sowie die Sicherstellung der Nachvollziehbarkeit dürfen nicht „für den Prüfer“ gemacht werden. Es sollten sinnvolle Aktivitäten und Dokumentationswege zur Zielerreichung gefunden werden, die in die Organisation integriert und nicht aufgesetzt werden. Die Mitarbeiter der Organisation sollten die implementierten Kontrollaktivitäten akzeptieren und leben – Awareness schaffen.

- Aufwand für notwendige Maßnahmen, Organisations- und/oder Prozessänderungen bzw. die Implementierung von Kontrollen darf nicht unterschätzt werden (damit ist u.U. die Anpassung unternehmensweiter Richtlinien verbunden). Die ISO/IEC 27001 beinhaltet z.B. 14 Control Sections und 114 Controls. Die ISO/IEC 27019 i.V.m. mit der ISO/IEC 27002 stellt ebenfalls einen hohen Umfang an Maßgaben, die zu berücksichtigen sind.

- Entscheidungsträger müssen definiert und verfügbar sein und zeitnahe Entscheidungen treffen. Dies ist einer der kritischen Erfolgsfaktoren für die Umsetzung eines solchen Projektes.

- Es sollte nicht auf der Basis von unklaren Vorgaben oder Vermutungen gearbeitet werden. Dies führt oft zu erheblichem Mehraufwand, da die Auslegung oder Interpretation von Maßgaben nicht im Sinne eines Prüfers gedeutet werden könnte. Hier sollte, bevor eine „falsche“ Richtung eingeschlagen wird, immer Rücksprache mit den verantwortlichen Entscheidungsträgern gehalten werden.

Fazit – Der durch die BNetzA festgelegte Fahrplan drängt die Unternehmen zum Handeln

Das Fazit ist, dass die Netzbetreiber durch die Maßgaben der Gesetzgeber und Verbände teilweise einen erheblichen und nicht zu unterschätzenden Aufwand betreiben müssen, um den Anforderungen gerecht zu werden. Die Einführung für ein ISMS wird von den meisten Unternehmen (89%), nach einer Studie der Bitkom und VKU, auf 1-3 Jahre determiniert, mit einem personellen Aufwand von 3,7 Personenstellen während der Einführungsphase. Die verbleibenden rd. 24 Monate – Zieltermin für den Nachweis der Zertifizierung gegenüber der Bundesnetzagentur ist der 31.01.2018 – bilden in diesem Zusammenhang ein mitunter sehr enges Zeitfenster, um das Unternehmen eines Netzbetreibers entsprechend zu positionieren.

Eine sachgerechte und nachhaltige Dokumentation in Bezug auf die Umsetzung der gesetzlichen Maßgaben steht h

erbei im Vordergrund. Um Richtlinien und entsprechende Dokumentationen zu managen, bietet es sich daher an, neben den üblicherweise genutzten Plattformen wie Microsoft SharePoint, entsprechende Produkte, wie z.B. PolicyHub der Firma Mitratech, einzusetzen, da hierdurch unternehmensweit ein sicheres und einfaches Verwalten der geltenden Richtlinien und Arbeitsanweisungen gewährleistet werden kann. Mittels dieses Produktes kann z.B. nachweisbar ein vollständiger Policy-Life-Cycle abgebildet und spezielle Personen oder Gruppen können dediziert angesprochen werden. Ein integriertes Erinnerungs- und Workflowmanagement unterstützt bei der Umsetzung und Einführung von neuen oder veränderten Richtlinien und Arbeitsanweisungen.

Quellen:

[1] IT-Sicherheitskatalog gemäß § 11 Abs. 1 a Energiewirtschaftsgesetz; Bundesnetzagentur; August 2015

[2] Whitepaper – Anforderungen an sichere Steuerungs- und Telekommunikationssysteme; BDEW Bundesverband der Energie- und Wasserwirtschaft e.V.; Berlin; 25.02.2015

[10] Praxisleitfaden IT-Sicherheitskatalog – Anforderungen an die IT für den sicheren Betrieb von Energieversorgungsnetzen; Bitkom – Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e. V., Berlin und VKU, Berlin; September 2015

[11] IT Sicherheitsgesetz (ITSIG); Drucksache 18/4096 vom 25.02.2015; in Kraft getreten am 24.07.2015