Vorteile einer ISO/IEC 27001 Zertifizierung

Die Welt und damit auch das Geschäftsleben werden zunehmend digitaler. Wurden vor Jahren viele Informationen noch als Papier übermittelt und auch archiviert, erfolgt beides zunehmend auf elektronischem Wege. Damit eröffnen sich aber auch ganz neue Wege des Zugriffs und der Werksspionage. Wo man früher wie bei James Bond aufwendig Einbrüche, Wanzen, versteckte Kameras und Richtmikrofone brauchte, kann der Datendieb nun am anderen Ende der Welt sitzen. Das schafft Unsicherheit, auch weil die Nachrichten voll sind mit Artikel über Hackerangriffe, Trojaner, die ganze Unternehmenssysteme verschlüsseln können und andere Methoden, Informationen zu stehlen oder auch zu manipulieren. Sei es der Scherzkeks, der den Internetauftritt eines ungeliebten Politikers verändert, oder ein Mitbewerber, der gezielt Schaden in Form von Reputationsverlust verursacht.

Wenn nun das Thema Informationssicherheit aufkommt, fällt oft das Stichwort DSGVO – immerhin geht es ja um Datenschutz. Leider ist der Name der Datenschutz-Grundverordnung in dieser Hinsicht etwas unpraktisch. Denn natürlich geht es um den Schutz der Daten, aber eben nur der personenbezogenen Daten. Andere schützenswerte Daten bleiben außen vor. Und von denen gibt es viele: Projektdaten, eigene sowie von Kunden, Analysen, finanzielle Details, Strategiepapiere. Die Liste ist fast unendlich.

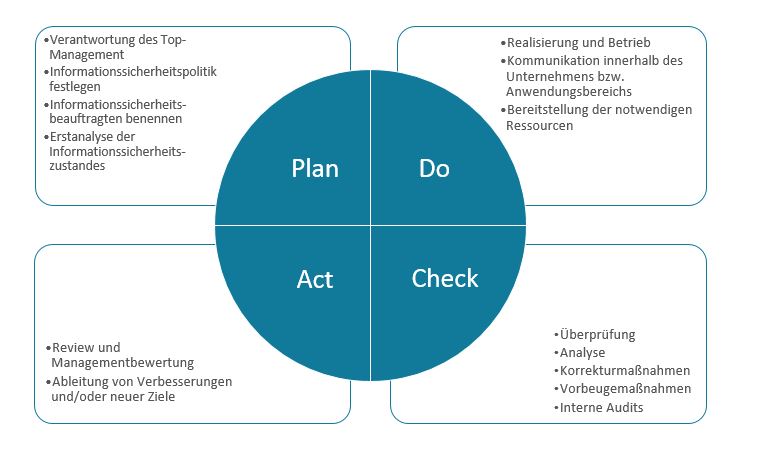

Eine Lösung ist die internationale Norm ISO/IEC 27001 – Informationstechnik– Sicherheitsverfahren– Informationssicherheitsmanagementsysteme–Anforderungen. Die Norm soll Unternehmen unterstützen, ein effizientes Managementsystem zu schaffen, um Informationssicherheitsrisiken nach einem einheitlichen Ansatz zu identifizieren, zu bewerten und über die Behandlung Risikobasiert zu entscheiden.

Der Vorteil eines ISMS (Information-Security-Management-System) ist zum einen die Vereinheitlichung des Verfahrens, um Schwachstellen zu erkennen. Dies schließt aus, dass Themen vergessen oder übersehen werden. Dazu ist es ein wiederkehrender Prozess, der die Nachverfolgung von Maßnahmen und Risiken unterstützt.

Die Norm teilt sich in zwei Teile: Kapitel 1-4 beschreiben das Managementsystem, interne Audits und das Risikomanagement. Der Anhang behandelt die Maßnahmenziele A5 – A18. Das sind beispielsweise Maßnahmenziele zur Telearbeit, Backup-Management oder auch personelle Sicherheit. Jede Organisation kann auswählen, welche der Maßnahmenziele für sie anwendbar sind, das macht die Norm flexibel und kann sich auch verschiedensten Organisationsformen und Unternehmensgrößen anpassen

Die Grundlage ist dabei die Information an sich. ISO 27001 teilt diese ein in

- Vertraulichkeit: die Vertraulichkeitsstufe legt fest, wer zu diese Informationen Zugang bekommt.

- Integrität: die „Korrektheit“ der Daten. Dies soll sicherstellen, dass Informationen nicht beabsichtigt, wie auch unbeabsichtigt verändert werden.

- Verfügbarkeit: ist der Zeitraum, in dem Informationen ohne Folgen nicht abrufbar sein dürfen bzw. abrufbar sein müssen.

Diese Klassifizierung der Informationen hilft dabei, kritische Prozesse und Informationsströme zu identifizieren. In Verbindung mit einer Aufstellung der existierenden Assets (den Werten des Unternehmens – das können Geräte sein, Software, Archive, aber auch Richtlinien, Mitarbeiter und andere informationsrelevante Werte), kann man nun kritische Assets identifizieren und deren Gefährdungspotential durch verschiedenen Szenarien betrachten. Durch die daraus entdeckten Risiken können nun risikobasiert Maßnahmen festgelegt werden bzw. akzeptiert werden. Dieser Prozess sichert, dass das ISMS auf jede Unternehmensgröße angewandt werden kann. Auf den detaillierten Prozess werden wir in einem weiteren ausführlichen Artikel eingehen.

Da es sich bei der ISO 27001 um ein Managementsystem handelt, beteiligt sich das Management aktiv. Zum einen bei der Entscheidung über die Maßnahmen, aber vor allem durch die Festsetzung der Ziele des ISMS und der Kontrolle derselben durch regelmäßige KPI Reports. Gleichzeitig verpflichtet sich die Leitung dazu, dass genug Ressourcen zur Umsetzung und Betrieb des ISMS bereit gestellt werden und dieses aktiv mit zu verbessern.

Der größte Vorteil ist aber die Zertifizierung. Zwar kann man Kunden und Mandanten viel versichern, es gibt aber größere Sicherheit, wenn es von einem Dritten bestätigt wird. Es gibt verschiedene Zertifizierungsstellen. Diese agieren aber selber nicht im luftleeren Raum, sondern müssen sich über die DAkks (https://www.dakks.de/) nach DIN EN ISO/IEC 17011 akkreditieren lassen. DAkks steht dabei für Deutsche Akkreditierungsstelle und ist die alleinige Akkreditierungsstelle Deutschlands. Die DAkks überwacht auch die Arbeit der Zertifizierungsstellen, um gleichbleibende Qualität sicherzustellen.

Die eigentliche Zertifizierung besteht dabei aus dem initialen Audit, begleitet die Organisation dann aber durch Überwachungsaudits und Re-Zertifizierungen. Dies sichert die fortlaufende Verbesserung des ISMS durch die Begleitung der externen Auditoren.

Der Nachweis der erfolgreichen ISO 27001 Zertifizierung sind die Urkunde und der Report. Dieser ist vertraulich und gibt dem Unternehmen Hinweise auf Verbesserungspotential bzw. Abweichungen zur Norm. Die Urkunde ist zum Nachweis nach außen gerichtet, an Partner, Kunden & Mandaten.

Wer sich beim Schutz von Informationen nicht mehr auf den Zufall verlassen möchte, sondern für seine Organisation einen geordneten, strukturierten Prozess anstrebt für seine Organisation, sollte sich mit der ISO 27001 näher beschäftigen. Möchten Sie für Ihr Unternehmen ein ISMS nach ISO 27001 etablieren, oder haben Sie Fragen, kontaktieren Sie uns gerne über ed.te1772561482n-ecn1772561482ailpm1772561482oc@of1772561482ni1772561482.