Prüfungsstandard für Outsourcing – Service Organization Control Report

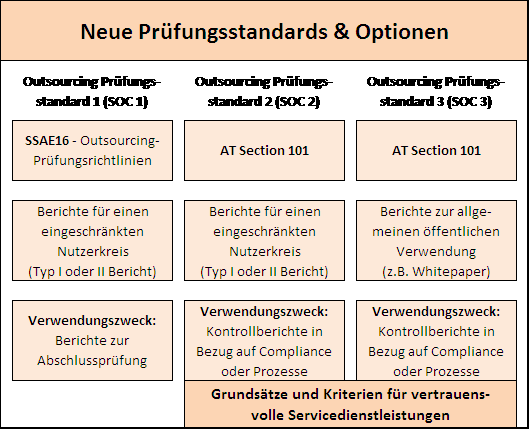

Service Organization Control (SOC) Berichte, auch bekannt als SOC 1, SOC 2, und SOC 3 Berichte, sind übergreifende Rahmenwerke (frameworks), die das amerikanische Institut für Wirtschaftsprüfer (AICPA) de facto als Standard zur Verfügung stellt, um Dienstleister bzw. Serviceorganisationen nach festgesetzten Regeln zu prüfen/zu auditieren. Zielsetzung ist es, eine transparente, unabhängige und vor allem vergleichbare Prüf-/Auditberichte zu ermöglichen.

Es ist sicherlich notwendig herauszustellen, dass jeder der drei SOC-Berichte auf sehr spezifische Bedürfnisse bei der Beurteilung der Prüfungsergebnisse selbst gerichtet ist, welche im Nachfolgenden näher erläutert werden. Outsourcing, speziell im IT-Bereich, nimmt seit Jahren kontinuierlich zu. Somit ist die Notwendigkeit von effektiven, aussagefähigen und unabhängigen Prüfungsergebnissen speziell bei Dienstleistungsorganisationen absolut notwendig geworden. Die SOC-Prüfberichte schließen die Lücke zwischen kontinuierlich wachsenden Outsourcingnehmern einerseits und dem Kontrolldefizit der meisten Outsourcinggeber andererseits durch die Vorgabe von effektiven, aussagefähigen und unabhängigen Prüfverfahren für diese Organisationen.

SOC 1 Reports

Durch diesen Berichtstyp werden die relevanten Kontrollen beim beauftragten Dienstleister in Bezug auf die „Internen Kontrollen im Rahmen der Finanzberichtserstattung“ (ICFR) betrachtet. Der SOC 1 Bericht ist vollständig äquivalent zu den standardisierten Prüfungsgrundlagen des SSAE 16 (ehemals SAS 70 von der AICPA), der Anfang 2011 veröffentlicht wurde. Es gibt nach wie vor zwei Arten der Prüfung:

Typ I: Bei dieser Art der Prüfung wird die Darstellung des Managements in Bezug auf die Internen Kontrollen und das Erreichen der Kontrollziele anhand des Kontrolldesigns beurteilt. Typ I ist somit eine Zeitpunktbetrachtung in Bezug auf die Kontrollen.

Typ II: Eine Prüfung nach Typ II prüft darüber hinaus auch jeweils die Wirksamkeit der implementierten Kontrollen über einen definierten Zeitraum (mind. sechs Monate vor Berichtserstellung). Typ II ist somit eine Zeitraumbetrachtung in Bezug auf die Wirksamkeit der Kontrollen.

SOC 2 Reports

Bei diesen Reports geht es um Interne Kontrollen in Bezug auf Sicherheit, Verfügbarkeit, Integrität bzw. Vertraulichkeit (Datenschutz) im Hinblick auf IT-Rechenzentren. Der SOC-2-Bericht steht in voller Übereinstimmung mit den in „AT Section 101“ der AICPA festgelegten Richtlinien. Diese Richtlinien sind unter dem Titel „Reports on Controls at a Service Organization over Security, Availability, Processing, Integrity Confidentiality, or Privacy“ ebenfalls Anfang 2011 veröffentlicht worden. Weitere Information zur AT Section 101 finden Sie unter: http://pcaobus.org/Standards/Attestation/Pages/AT101.aspx

Erwähnenswert ist an dieser Stelle die Tatsache, dass durch die Einführung der SOC-Reports nun erstmalig die Möglichkeit besteht, Dienstleister miteinander zu vergleichen. Dies wird dadurch gewährleistet, dass der Kontrollbezug sich auf vordefinierte Kriterien bezieht und vor allem auch der Kontrollzeitpunkt festgelegt wurde. Es findet eine Beurteilung und Berichterstattung zum Kontrolldesign im Hinblick auf die Angemessenheit der Definition der Ziele und der zugehörigen Kontrollen (Typ I) statt. Eine Prüfung nach Typ II prüft darüber hinaus auch noch die Wirksamkeit der eingerichteten Kontrollen und beinhaltet die Testszenarien und das Ergebnis dieser Tests im Bericht.

Folgende Kriterien und Richtlinien für diese Vereinbarungen sind in den Vertragsrahmenbedingungen festzuhalten:

Sicherheit: Dass das System gegen den nicht autorisierten Zugang geschützt ist.

Verfügbarkeit: Dass das System wie vertraglich vereinbart zur Verfügung steht.

Datenverarbeitung: Die Verarbeitung von Daten ist vollständig, exakt, rechtzeitig und entsprechend autorisiert.

Vertraulichkeit: Dass die von einer Organisation gehaltene vertraulichen Information sicher geschützt ist.

Datenschutz: Dass personenbezogene Daten spezifisch geschützt sind.

SOC 3 Reports

Bei diesen Reporttyp geht es, wie auch schon in den SOC-2-Reports, um Interne Kontrollen in Bezug auf Sicherheit, Verfügbarkeit, Integrität bzw. Vertraulichkeit (Datenschutz). Auch der SOC-3-Bericht ist nach den festgelegten Richtlinien der „AT Section 101“ aufgebaut. Diese Richtlinien sind ebenfalls wie in den SOC-2-Reports unter dem Titel „Reports on Controls at a Service Organization over Security, Availability, Processing, Integrity Confidentiality, or Privacy“ veröffentlicht. Die SOC-3-Reports enthalten keine Informationen über die im Einzelnen geprüften Kontrollen und deren Ergebnisse. Dieser Reporttyp wird in der Regel für unterschiedliche Adressaten allgemein zur Verfügung gestellt. Die Vertragsrahmenbedingungen, wie bereits in den SOC-2-Reports aufgelistet, finden auch hier ihre Gültigkeit.

Vergleichende Übersicht

| Fragestellung | Berichtstyp SOC 1 | Berichtstyp SOC 2 | Berichtstyp SOC 3 |

|

|

|

|

| Was ist Gegenstand der jeweiligen Verpflichtung? | die relevanten Kontrollen beim beauftragten Dienstleister in Bezug auf die „Internen Kontrollen im Rahmen der Finanzberichtserstattung“ |

die relevanten Kontrollen beim beauftragten Dienstleister in Bezug auf:

Werden beim Dienstleitungsunternehmen (streng) vertrauliche Kundendaten verarbeitet, gelten die entsprechenden Vorschriften des Bundesdatenschutzgesetzes. |

die relevanten Kontrollen beim beauftragten Dienstleister in Bezug auf:

Werden beim Dienstleitungsunternehmen (streng) vertrauliche Kundendaten verarbeitet, gelten die entsprechenden Vorschriften des Bundesdatenschutzgesetzes. |

| Was ist das Ziel/ der Zweck des Berichts? | Dem Auditor/Prüfer des auslagernden Unternehmens wird ein Prüfbericht über den Dienstleister in Bezug auf die „Internen Kontrollen im Rahmen der Finanzberichtserstattung“ geliefert. Dadurch wird der Prüfer des auslagernden Unternehmens in die Lage versetzt, Aussagen hinsichtlich des Risikomanagements zu treffen. Sollte ein Typ-II-Bericht erstellt werden, kann der Prüfer nun erheblich einfacher beurteilen, ob die jeweiligen Kontrollziele in Bezug auf die Finanzberichterstattung angemessen erreicht wurden. |

Dem Auditor/Prüfer des auslagernden Unternehmens wird ein Prüfbericht inkl. einer Bewertung des AP/WP über den Dienstleister geliefert in Bezug auf die Kontrollen zu:

Im Falle eines Typ-II-Berichts erhält der Prüfer ebenfalls eine Einschätzung des WP zur Einhaltung der Vorschriften aus dem Bundesdatenschutzgesetz. |

Dem Auditor/Prüfer des auslagernden Unternehmens wird ein Prüfbericht inkl. einer Bewertung des AP/WP über den Dienstleister geliefert in Bezug auf die Kontrollen zu:

Im Falle eines Typ-II Berichts erhält der Prüfer ebenfalls eine Einschätzung des WP zur Einhaltung der Vorschriften aus dem Bundesdatenschutzgesetz. |

| Welche Inhalte sind Bestandteil des Berichts? |

|

|

|

| Wer sind die beabsichtigten Nutzer des Berichtes? |

|

|

|